Fusic 平田です。

ルータ買い換えの夏、というわけではないんですが。

YAMAHA RTX810でL2TP/IPSecを試してみました、という話です。

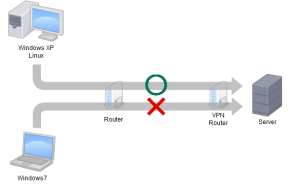

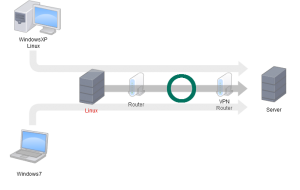

一旦社内ネットワークでオレオレVPNを組んで、接続できるかどうかを実験。

YAMAHAの公式に

> ※Microsoft社製Windows OSのL2TP/IPsec接続はサポートしません。

と書かれててどうしたもんかと思ったのですが、なんとか接続できました。

参考にしたのは以下。

www.rtpro.yamaha.co.jp/RT/docs/l2tp_ipsec/index.html#setting3

shirangana.info/115/?page_id=174

support.microsoft.com/kb/926179/ja

とりあえずルータ側の設定晒し。

上位ルータ: 172.16.0.1

WAN側ルータIPアドレス: 172.16.0.101/16

LAN側ルータIPアドレス: 192.168.100.1

# RTX810 Rev.11.01.06 (Tue Apr 10 07:09:02 2012) # MAC Address : 00:a0:de:80:a0:0e, 00:a0:de:80:a0:0f # Memory 128Mbytes, 2LAN # main: RTX810 ver=00 serial=S3K013283 MAC-Address=00:a0:de:80:a0:0e MAC-Addre ss=00:a0:de:80:a0:0f # Reporting Date: Aug 9 11:46:20 2012 administrator password * login user sshuser * ip route default gateway 172.16.0.1 ip keepalive 1 icmp-echo 10 5 192.168.100.1 ip lan1 address 192.168.100.1/24 ip lan1 proxyarp on ip lan2 address 172.16.0.101/16 ip lan2 secure filter out 101099 ip lan2 nat descriptor 200 provider lan1 name LAN: provider lan2 name PRV/0/1/0/0/0/0: pp select anonymous pp bind tunnel1 pp auth request mschap-v2 pp auth username l2tp_user * ppp ipcp ipaddress on ppp ipcp msext on ip pp remote address pool dhcp ip pp mtu 1258 pp enable anonymous tunnel select 1 tunnel encapsulation l2tp ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike keepalive log 1 off ipsec ike keepalive use 1 off ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 * ipsec ike remote address 1 any l2tp tunnel auth off l2tp tunnel disconnect time off l2tp keepalive use on ip tunnel tcp mss limit auto tunnel enable 1 nat descriptor type 200 masquerade nat descriptor address outer 200 primary nat descriptor masquerade static 200 1 192.168.100.1 udp 1701 nat descriptor masquerade static 200 2 192.168.100.1 udp 500 nat descriptor masquerade static 200 3 192.168.100.1 esp nat descriptor masquerade static 200 4 192.168.100.1 udp 4500 ipsec auto refresh on ipsec transport 1 1 udp 1701 dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.100.2-192.168.100.191/24 dns server 172.16.0.1 dns private address spoof on l2tp service on httpd host lan1 sshd service on sshd host key generate * |

ルータ側設定の要点は以下の通り。

# RTX810 Rev.11.01.06 (Tue Apr 10 07:09:02 2012) |

ファーム上げないとNATトラバーサル使えないので。

ipsec ike nat-traversal 1 on |

NATトラバーサルを有効に。

# GUIの管理画面では設定できないので、コマンドで。

nat descriptor masquerade static 200 4 192.168.100.1 udp 4500 |

NATトラバーサルではESPの代わりにUDPの4500番を使用するので、IKEで使われるUDPの500番と同時にUDPの4500番を静的IPマスカレードで設定。

クライアント(Win7)側も、NATトラバーサルを有効に。

support.microsoft.com/kb/926179/ja

を参考にして、「AssumeUDPEncapsulationContextOnSendRule」を2としたレジストリを追加して再起動。

あとは普通にWin7のVPN接続設定でL2TP/IPSecを選んだらうまくいきました。

ついでにiPhoneも。

まだこれからいろいろ手を加えていく予定ですが、とりあえず何かの参考になれば幸いです。まる。